Um Plano de Resposta a Incidentes consiste em diretrizes e processos que auxiliam a equipe de TIC na identificação, mitigação e recuperação de incidentes de segurança cibernética. Ele abrange questões como ataques cibernéticos, vazamento de informações e dados sensíveis, além de falhas operacionais que podem comprometer as atividades da organização.

Se sua rede ainda não enfrentou uma ameaça, em algum momento enfrentará. Se já passou por isso, você compreende o impacto que um ataque cibernético pode causar. Seja uma violação de segurança ou um evento físico, como falhas elétricas ou desastres naturais, a perda de dados ou de funcionalidades pode ser devastadora. Ter um plano de resposta a incidentes e um plano de recuperação de desastres é essencial para reduzir riscos e mitigar perdas. Dessa forma, sua organização é capaz de responder eficientemente quando um problema acontecer.

Preparar sua organização para identificar, comunicar e registrar incidentes corretamente é uma estratégia fundamental para assegurar a segurança cibernética, a continuidade operacional e a conformidade legal da empresa. Sem esse preparo, informações críticas podem se perder ou demorar a chegar aos responsáveis, comprometendo a capacidade da organização de responder eficientemente.

Uma equipe de resposta a incidentes cibernéticos é composta por profissionais especializados que se dedicam a lidar e gerenciar as consequências de violações de segurança, ataques ou incidentes digitais. Esse time é fundamental para proteger a infraestrutura de TIC de uma organização e assegurar a continuidade das operações empresariais.

Um ataque cibernético pode causar prejuízos financeiros significativos, como gastos com recuperação de dados, multas e indenizações. Além disso, pode gerar a perda de confiança de clientes e partes interessadas.

Não obstante, um ataque cibernético pode causar inatividade, levando a grandes interrupções no serviço e perdas financeiras.

DDoS (Distributed Denial of Service) é um tipo de ataque que sobrecarrega servidores, sites ou serviços online, enviando um volume massivo de acessos simultâneos a partir de múltiplos dispositivos comprometidos, conhecidos como botnets. O objetivo é tirar o serviço do ar ou torná-lo instável, prejudicando suas operações. Empresas de diversos setores sofrem com DDoS, que além de provocar interrupções, podem ser usados como distração para outros ataques simultâneos, como invasões e roubos de dados.

Ataque de Escalonamento de Privilégios ocorre quando um invasor consegue explorar vulnerabilidades ou falhas de configuração para obter permissões de acesso mais elevadas dentro de um sistema, passando de um usuário comum para um administrador, por exemplo. Esse tipo de ataque é perigoso porque permite ao criminoso controlar sistemas críticos, alterar configurações de segurança ou acessar dados sensíveis sem restrições. Esse recurso é frequentemente usado após a invasão inicial, facilitando ações mais complexas e destrutivas dentro do ambiente atacado.

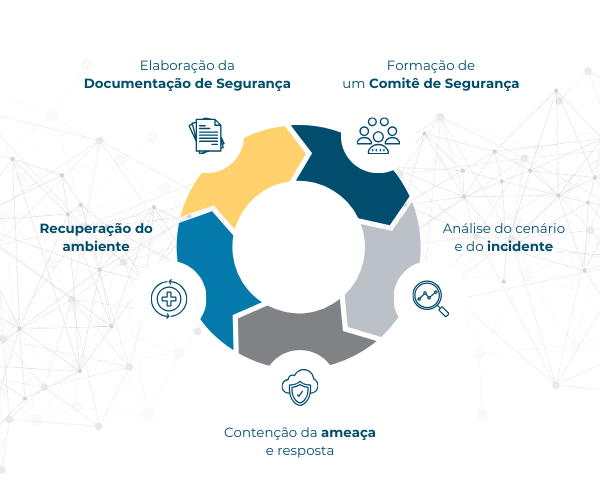

Para proteger suas operações e reduzir riscos, toda organização precisa de uma documentação de segurança bem estruturada, baseada em normas internacionalmente reconhecidas. Esse material define diretrizes para proteger informações, responder a incidentes e manter a continuidade dos negócios. Além do plano de segurança da informação, que organiza responsabilidades, controles e procedimentos, é essencial contar com um Plano de Continuidade de Negócios (BCP), garantindo que processos críticos sigam operando mesmo em situações adversas. Complementando, o Plano de Resposta a Desastres (DRP) estabelece as ações para recuperar rapidamente sistemas e dados após incidentes graves. Essa documentação integrada fortalece a resiliência da empresa, prepara equipes e minimiza impactos técnicos, operacionais e reputacionais.

A primeira resposta a um incidente de segurança precisa ser coordenada e estratégica. A formação de um comitê de crise permite reunir as lideranças e especialistas certos — responsáveis por decisões rápidas e alinhadas com o interesse da organização. Esse grupo atua na definição de prioridades, validação de informações e no direcionamento das ações emergenciais, garantindo que a resposta ao incidente seja organizada, efetiva e reduza ao máximo os impactos técnicos, operacionais e reputacionais. Através da abordagem da FWD, a organização conta com a participação de um executivo sênior em segurança da informação da FWD no comitê sobre o tema, para orientar decisões e acompanhar a resolução e recuperação da organização.

Para tomar decisões acertadas, é fundamental entender o que de fato aconteceu. A análise técnica do incidente investiga a origem, o vetor de ataque, o comportamento da ameaça e as vulnerabilidades exploradas. Esse diagnóstico detalhado fornece insumos para ações corretivas imediatas e futuras, além de ajudar a organização a cumprir obrigações legais e normativas, entregando evidências confiáveis para auditorias e possíveis processos. Através do acompanhamento de KPIs de segurança da informação com base no NIST Cybersecurity Framework 2.0, CIS Controls V.8 e ISO 27001, a FWD assegura uma análise profunda e pautada em frameworks internacionalmente reconhecidos.

A gestão adequada da comunicação durante e após um incidente é decisiva para preservar a imagem da empresa e manter a confiança de clientes, parceiros, fornecedores e órgãos reguladores. Um plano de comunicação estruturado define o que deve ser comunicado, a quem, quando e como — evitando especulações, informações desencontradas e garantindo transparência controlada no processo. Isso demonstra responsabilidade e compromisso com a segurança e a ética empresarial. Além disso, é importante elaborar um Relatório Semestral de Segurança da Informação e Privacidade (RESSIP), como forma de manter a transparência, e organização de processos para situações futuras.

Após identificar a origem e a extensão do incidente, é necessário agir rapidamente para conter o avanço da ameaça e proteger ativos críticos. A criação de uma lista de medidas permite priorizar ações emergenciais, como isolamento de sistemas, bloqueio de acessos, aplicação de correções e outros procedimentos técnicos ou operacionais. Essa abordagem planejada minimiza danos, protege informações sensíveis e reduz a possibilidade de novos impactos. Com a consultoria da FWD, a organização conta com suporte avançado em caso de ataques ou incidentes de segurança cibernética, assegurando a capacidade da organização de lidar com ameaças, mitigar riscos, responder a desastres e manter a continuidade de negócios com o mínimo de prejuízos.

Uma resposta completa a incidentes vai além da contenção — ela envolve restaurar a operação com segurança. A reconstrução da infraestrutura de TIC comprometida contempla a reinstalação de sistemas, validação da integridade dos dados, aplicação de novas configurações e reforço das defesas. Esse processo precisa ser metódico, controlado e documentado, garantindo que a empresa volte a operar sem riscos residuais e com melhorias que previnam reincidências.